- Bogota D.C - Calle 67 N° 7-94 Oficina 604

- 3138834959 - 601 7953297 Ext. 120

Expertos en ciberseguridad enviaron una alerta sobre una modalidad de ciberengaño con el que delincuentes roban los accesos de una cuenta de Netflix y luego los venden en el mercado negro digital.

Esta no es la primera vez que se usa la imagen de Netflix, Spotify, Disney y otros servicios para robar las credenciales de acceso y hacerse a datos de tarjetas de crédito de los usuarios. Sin embargo, esta campaña de phishing sigue activa por lo que las recomendaciones para evitar ser víctima son importantes.

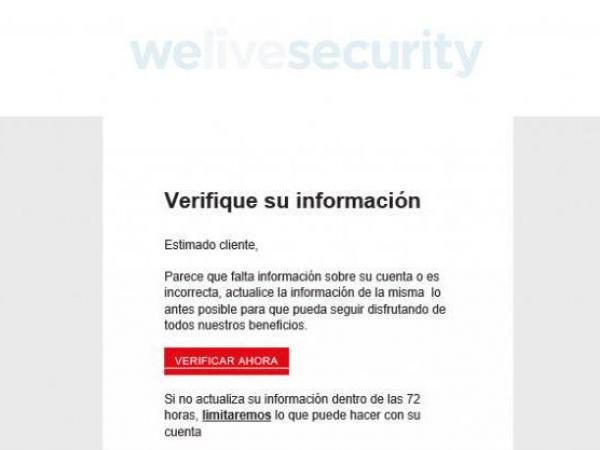

El phishing comienza con un correo electrónico que pareciera ser de su servicio de suscripción. El mensaje dice que «por motivos de falta de información en su cuenta o que la misma es incorrecta, la cuenta sería suspendida». A ello se le suma la advertencia de que tiene solo 72 horas para actuar.

Ese tipo de alertas de poco tiempo son un mecanismo de manipulación recurrente entre ciberdelincuentes, que buscan que las víctimas no se detengan a reflexionar sobre el origen de una situación sino que actúen para resolverla rápidamente.

El laboratorio de ciberseguridad de Eset para América Latina advirtió en una publicación en su blog que este tipo de ataques pueden prevenirse identificando correctamente los certificados de seguridad de los sitios en internet. Los certificados son una de las herramientas con las que cuentan los usuarios para verificar la autenticidad de las páginas que visitan.

Aspectos y detalles pueden ser razón suficiente para advertir que puede tratarse de un fraude. Cosas como un remitente que usa el nombre de la compañía, pero no es un dominio oficial, pueden ser motivo para desconfiar.

En el caso de esta campaña, como se ve en la imagen, el botón de color rojo dirige hacia un sitio web que es visible al dejar el cursor encima en escritorio o dejando presionado el dedo sobre el hipervínculo en un dispositivo móvil. El vínculo, aunque también usar la marca como parte de un dominio tampoco se trata de un sitio oficial. Por ejemplo, puede que usted rápidamente lea Netflix cuando en realidad dice Nefflix.

Como ocurre en este tipo de ataques, al hacer clic en el enlace los usuarios llegan a un sitio web idéntico al oficial. Allí, los usuarios llegan a un formulario en el que entregan sus usuarios, contraseñas y la tarjeta de crédito vinculada con su cuenta. Una vez la víctima ingresa sus datos financieros, la campaña redirecciona al sitio oficial. Allí el usuario inicia sesión común y corriente y cree que ‘solucionó’ el inconveniente.

Según Eset, a la izquierda de la URL los sitio que poseen certificado SSL le muestran al navegador que están en un sitio de transferencia de información segura, porque va cifrada hasta el servidor de destino. Sin embargo, como en este engaño, es posible que la información viaje encriptada pero hacia el servidor del delincuente.

Ante ello, Eset asegura que es importante revisar los certificados de los sitios que se visitan, especialmente antes de avanzar con el ingreso de información personal y sensible.

El verificar el certificado es tan sencillo como hacer doble clic en el candado y leer detenidamente la información del certificado. Si es usuario de Chrome puede hacer clic en el apartado Certificado y entrar a validar el origen del emisor del certificado. Allí y en la página de detalles debe coincidir con la organización que usted está visitando y no con un ‘Unknown’. Ese emisor es la empresa a la que usted está enviando los datos.

REDACCIÓN TECNÓSFERA

@TecnosferaET