Protección de datos en aplicaciones móviles

Es hora de tener mayor conciencia de la protección de datos en aplicaciones móviles cuando las usamos y damos permisos a las mismas. Los tiempos en los que las personas accedíamos a Internet desde estorbosos monitores de escritorio y con el mero carácter de consumidores de datos, son cosa del pasado. Hoy, desde la palma de la mano accedemos al espacio digital y consumimos, producimos, editamos, replicamos, difundimos y compartimos con el mundo todo tipo de información, incluidos nuestros datos personales. Los desarrollos y avances de las últimas dos décadas en materia de tecnologías de la información y comunicación (TIC), transformaron vertiginosa y sustancialmente el modo en el que las usamos y ampliaron enormemente los fines para los que las aplicamos y nos son de utilidad en nuestra vida diaria. En paralelo a tales desarrollos en cuanto a la programación como tal, en materia de dispositivos o “hardware”, vemos una convergencia de estos elementos tecnológicos físicos hacia lo móvil o portátil. De esta manera, los ordenadores de escritorio o “desktop” fueron sustituidos por “laptops” y esta últimas, cada vez más, por tabletas y teléfonos celulares que, en cuanto a sus capacidades operativas, velocidad, conectividad, aplicaciones y almacenamiento de información, superan a las primeras. Lea también: Inteligencia Artificial y el tratamiento de Datos Personales Las ventajas de tales transformaciones tecnológicas, las aprovechamos a diario cientos de millones de personas en todo el mundo al utilizar los referidos dispositivos y los programas que les dan vida y utilidad en nuestras manos para todo tipo de interacciones, desde las más diversas actividades cotidianas o cumplir una amplísima gama de fines a través del espacio digital que en tal sentido cohabitamos, y, en específico, por medio de aplicaciones móviles (Apps). La protección de datos en aplicaciones móviles y cómo damos acceso a los mismos Cuando se trata de plataformas tecnológicas o entornos digitales accesibles por Apps con fines financieros, económicos, laborales o institucionales públicos, la revelación que como usuarios y usuarias debemos realizar de nuestros datos personales, suele ser mucho más cuidada, limitada y meticulosa en sus contenidos, extensión, tratamientos y medidas de seguridad correlativas. Lo anterior porque, en gran medida, las aplicaciones correspondientes se encuentran vinculadas por los fines referidos que buscan cumplir la normativa que con sus contenidos y con independencia de la vía de acceso que usen las personas expresamente delimitan los aspectos ya mencionados. Sin embargo, tratándose de plataformas y redes sociales no es el caso, ya que son intensiva e incrementalmente utilizadas por personas de todas las edades y en las que muchas veces confluyen otras plataformas y redes que se interconectan con las principales con el objeto de ofrecer a las y los usuarios diversos servicios que se presentan ante las personas como integrados en la red social respectiva a la que se accedió. Contenido relacionado: Multa a meta de 265 millones de euros por infracciones a la Protección de Datos ¿Qué dicen los estudios al respecto? Estudios recientes, realizados en Estados Unidos sobre poblaciones jóvenes universitarias respecto del uso de este tipo de plataformas indican que las preocupaciones por la privacidad son superadas por el valor que las y los usuarios dan al acceso a las redes sociales y a las actividades que dentro de las mismas pueden desarrollarse. (Gross y Acquisti, 2005, https://doi.org/10.1145/1102199.1102214). Asimismo, los resultados de tales investigaciones arrojan una correlación un tanto perversa o contraria a la privacidad de las personas y al cuidado debido que debe darse a sus datos personales. Esto, porque parece que el crecimiento, tamaño y éxito de las redes sociales son mayores mientras menor sea el cuidado que los usuarios respectivos pongan a la revelación de su información personal.(Young y Quan-Haase, 2009, https://doi.org/10.1145/1556460.1556499). Reflexiones que deben llevar a medidas más seguras Al hacer uso de aplicaciones en nuestros dispositivos móviles o portátiles, la información personal que proporcionamos a través de ellas no solo tiene la función y el destino aparente que solemos atribuirles, sino que la misma es potencialmente accesible por redes o plataformas de terceros, por agentes con objetivos ilegales o por desarrollos tecnológicos que en forma de inteligencia artificial tratan y aprovechan esta información que es de nosotros, al margen de nuestra voluntad y consentimiento. FUENTE: Gutiérrez Bonilla, Julio César. »La protección de datos personales en aplicaciones móviles» Lasillarota.com. 02/12/2022. (https://lasillarota.com/opinion/columnas/2022/12/2/la-proteccion-de-datos-personales-en-aplicaciones-moviles-404126.html).

10 términos de ciberseguridad para que parezca un experto

Ayer se conmemoró el día mundial de la ciberseguridad. Por eso, decidimos compartir 10 términos en ciberseguridad útiles para su vida diaria, además de un dato que le permita entender la importancia de este ítem: Cada 39 segundos se ejecuta un ataque cibernético en el mundo. ¿Sabe cuál es la diferencia entre el ransomware o un malware? Entiende lo que significa para una empresa un ataque cibernético o ¿Qué amenaza representa el deepfake? En esta guía se lo explicamos de manera fácil y práctica. En un mundo hiperconectado, en donde el uso del internet cambió la forma como las organizaciones y las personas atienden sus necesidades y tareas cotidianas; la ciberseguridad no es más un concepto acuñado a un grupo de expertos, para englobar diferentes prácticas y postura de protección que cualquiera persona que interactúe con las redes debe aplicar; no importa si lo hace desde la oficina, en el hogar y desde un lugar público. Según la Organización de las Naciones Unidas (ONU), cada 39 segundos, se lleva a cabo un ataque informático en el mundo. El 30 de noviembre se conmemora el Día Internacional de la Seguridad de la Información, una celebración nacida en el año de 1988, como consecuencia del primer caso de malware que se registró en el mundo, conocido bajo el nombre de ‘Gusanos de Morris’, que afectó al 10% de todos los equipos en el mundo conectados a internet. Desde ese momento, esta fecha sirve para recordar a las empresas, y a las personas la necesidad que tienen de proteger la información y los datos con los que interactúan, sin importar su ubicación o dispositivo con el que se conectan. Los 10 términos de ciberseguridad útiles para su vida diaria Estos son 16 términos que cualquier personas y organización debería conocer para así medir el nivel de riesgo cibernético a los que están expuestos y tomar las acciones suficientes para mitigar el impacto y el rastro que deja cualquier tipo de actividad en la red: Ciberatacante Es la persona que intenta ingresar a las redes de las organizaciones y de las personas para robar, exponer, alterar, inhabilitar o destruir información mediante un acceso no autorizado. RansomwareEs una práctica delictiva que consiste en el secuestro de datos, por medio de un software malicioso que busca apoderarse de la información y luego exige un pago para recuperarla. BotnetEs una red de robots informáticos o bots, que se ejecutan de manera autónoma y automática con el propósito de controlar todos los equipos infectados de forma remota. CISOsSon los directores de seguridad de la información de las organizaciones (Chief Information Security Officer) y están encargados de proteger la información ante posibles ciberataques y fugas de datos. Zero Trust Es una filosofía que se enfoca en no confiar y siempre verificar, considerando a cualquier dispositivo, usuario y conexión como una amenaza para los sistemas. Bajo este concepto, se busca crear estrategias de protección para comprobar y controlar los accesos y permisos a los sistemas, protegiendo el panorama completo de Tecnología de la Información (TI) en las organizaciones. SDPCon el trabajo remoto y la implementación de servicios en la nube, proteger solo las conexiones y dispositivos dentro de los límites de las oficinas dejó de ser eficiente. De esta manera surge la solución de un Perímetro Definido por Software (SDP), que consiste en micro perímetros alrededor de las personas que establecen un camino seguro del dispositivo de acceso a través de la red hasta el recurso de destino, y aísla a los usuarios autorizados de amenazas externas. MalwareEn el mundo de la informática, así como existen softwares o programas para distintos fines, aquellos que son usados para afectar o robar información de los dispositivos en los que se instala, son denominados como malwares. Phishing / Vishing / Smishing Este tipo de ataques consiste en estrategias de ingeniería social y manipulación de las personas con mensajes falsos y con links fraudulentos, con el objetivo de obtener información personal, bancaria o empresarial. Puede ser catalogado como vishing, si el mensaje es por medio de correo electrónico; o como smishing, si es por medio de mensajes de texto o SMS. RaaSEl Ransomware as a Service es un modelo de ciberataque basado en la suscripción, donde el usuario solicita un ‘servicio’ que acaba siendo un ‘paquete’ de herramientas de ransomware previamente diseñado para atacar. La forma de operar es por medio de técnicas que hacen que la víctima descargue un programa malicioso, al confundirlo con un supuesto servicio, posteriormente encriptan los archivos, y para su liberación reclaman a la víctima grandes sumas de dinero. Hacking ÉticoSe enfoca en realizar ataques a una organización con el consentimiento y confidencialidad de la empresa con el fin de encontrar vulnerabilidades en sus sistemas. El objetivo de esta práctica no se centra en robar información o afectar a los sistemas, sino encontrar posibles fallas y debilidades. FUENTE: Valora Analitik. »Conozca estos 16 términos de ciberseguridad para que parezca un experto» Valoraanalitik.com. 30/11/2022. (https://www.valoraanalitik.com/2022/11/30/conozca-estos-16-terminos-de-ciberseguridad-para-que-parezca-un-experto/).

¿Por qué se celebra, el 30 de noviembre, el día mundial de la ciberseguridad?

Ayer, 30 de noviembre, se celebró el Día Mundial de la Seguridad de la Información o Día Mundial de la Ciberseguridad. Una iniciativa creada, en los años 80, por la Association for Computing Machinery (ACM). La fecha no se eligió al azar, sino que se determinó en 1988 debido al primer caso de propagación de malware en la red. Este «nociberincidente» tuvo lugar cuando el «Gusano Morris» afectó a 6.000 de los 60.000 ordenadores que por aquel entonces conformaban ARPANET (la precursora de Internet). Es decir, afectó a un 10% del precursor de Internet. Ante lo ocurrido, la ACM estableció que todos y cada uno de los 30 de noviembre debía ser un día para recordar la obligación y necesidad que tenemos los usuarios de proteger nuestros datos de cualquier tipo de acción malintencionada que puede ocurrir en el plano digital. Podría interesarle: El futuro del trabajo depende de la ciberseguridad Pero es que además, Robert Tappan Morris, el autor del Gusano de Morris, fue acusado en 1989 de violar el Título 18 del Código de los Estados Unidos (18 U.S.C. § 1030), la Ley de Fraude y Abuso Informático. Fue sentenciado a tres años de libertad condicional, 400 horas de trabajo social y una multa de 10.050 dólares. Morris se convirtió en la primera persona en ser condenada por un ciberdelito. Celebración del día mundial de la ciberseguridad: Algunos consejos El sentido común es lo que más nos tendrá a salvo en la internet. FUENTE: San José, Julio. »¿Por qué se celebra hoy el Dia Mundial de la Ciberseguridad?» Derechodelared.com. 30/11/2022. (https://derechodelared.com/dia-mundial-de-la-ciberseguridad/).

El futuro del trabajo depende de la ciberseguridad

La ciberseguridad y la resiliencia deben avanzar a la misma velocidad que la transformación digital. La transformación digital cambió nuestra manera de trabajar. Ahora, los empleados esperan estilos de trabajo flexibles, y la tecnología ocupa un lugar central para permitir esa flexibilidad. Un área clave de este cambio a un espacio de trabajo moderno que no se puede pasar por alto es la ciberseguridad. Cuando la mayoría de las personas trabajaban en una oficina, los límites de la ciberseguridad eran claros. Ahora, debido a la modalidad de trabajo desde cualquier lugar, existe un flujo constante de datos de propiedad privada entre nubes y entornos remotos. Como consecuencia, se amplía la superficie de ataque potencial de su organización. Cuanto más ágil desee ser, más deberá priorizar la seguridad. Sin embargo, muchas organizaciones no están seguras de por dónde empezar. En estudio realizado por la compañía Breakthrough Study, se demuestra que se necesita un mayor énfasis tanto en la concientización sobre la ciberseguridad como en los procesos tecnológicos. Podría ser de su interés: Las cinco principales tendencias de ciberseguridad para 2023 Según 10.500 encuestados de más de 40 países, más de la mitad de los trabajadores reconocen que no mejoraron considerablemente su concientización y su comportamiento con respecto a la seguridad, incluso después de enterarse de ataques cibernéticos de alto perfil. Dado que casi dos tercios de los encuestados del estudio «Breakthrough» afirman que sus empleados son el eslabón más débil de la cadena en su enfoque de seguridad, resulta fundamental consolidar la responsabilidad con respecto a la ciberseguridad. Un elemento clave en la práctica de la seguridad moderna es la aceptación cultural, pero los cambios culturales no son sencillos. Protección de los datos y los sistemas El primer paso para modernizar su enfoque de ciberseguridad es replantearse la manera en que protege sus datos y sus sistemas en todas partes, ya sea en las instalaciones, en varias nubes o en el borde. Históricamente, la protección de dispositivos personales y endpoints siempre consistió en identificar amenazas conocidas y reaccionar a ellas, por lo que resulta poco confiable. Lo ideal es que cada dispositivo y proceso que adopte en su organización estén diseñados para la seguridad desde la base. Si cuenta con funciones de seguridad modernas incorporadas en el hardware, el firmware y los controles de seguridad, tendrá una base de vanguardia. Al mismo tiempo, debe buscar maneras de automatizar los elementos de seguridad básicos a fin de reducir la intervención manual. Aunque las organizaciones dependen de la infraestructura de TI para mantener la productividad, es importante recordar que cada sistema puede introducir vulnerabilidades. Debe extender la ciberseguridad a todo el ecosistema: los servidores, el almacenamiento, las redes e incluso la protección de los ciclos de vida de desarrollo y la cadena de suministro. Considere incorporar profesionales dedicados a la seguridad en todos los equipos de productos y servicios. Pueden abogar por posturas de seguridad superiores y ayudar a integrar los controles de seguridad de manera uniforme en los diferentes sistemas. Lea también: 7 conceptos de ciberseguridad que debes saber para minimizar riesgos en la red Una seguridad holística también implica evaluar los procesos internos y garantizar el máximo nivel de seguridad para los clientes. Adopte un enfoque integral con objetivos coherentes y una aplicación escalable de las políticas. Con estas protecciones de seguridad incorporadas en la arquitectura del entorno, no es necesario adoptar, aprender a usar ni administrar las docenas o hasta cientos de productos de terceros que suele haber en los entornos actuales. Ciberseguridad: Implementación de una arquitectura de confianza cero La «Zero Trust» se está convirtiendo rápidamente en la mejor práctica aceptada a nivel mundial para la arquitectura de ciberseguridad. A diferencia de los modelos de seguridad anteriores, que verifican los usuarios, los dispositivos o las tareas informáticas solo una vez o incluso de manera periódica, la «Zero Trust» se basa en la idea de que no debe presuponerse la confiabilidad de ningún usuario o tarea, sino que todas las interacciones se deben verificar antes de continuar. Este modelo de autenticación de todos los pasos puede aplicarse en la totalidad de la red, la infraestructura de TI, el software y los microservicios de su organización. Con el enfoque de «Zero Trust», se crea un microperímetro virtual alrededor de cada interacción. Cada gateway que un cibercriminal intente atravesar requerirá una autenticación. Incluso si un atacante logra cruzar un perímetro, no podrá seguir extendiendo la vulneración. Los protocolos de seguridad de denegación predeterminada ayudan a proteger los datos, la confianza de los empleados y las relaciones con los clientes. Además, con el enfoque de «Zero Trust», a los usuarios o las solicitudes dentro de un sistema se les otorga un acceso con la mínima cantidad posible de privilegios, lo cual permite reducir el riesgo que representa cada interacción. Cómo lograr la resiliencia cibernética Si bien se deberían tomar todas las precauciones posibles para evitar los ataques cibernéticos, dada la mera cantidad y creciente sofisticación de las amenazas actuales, las organizaciones deben contar con un plan sólido para enfrentar un ataque que logre su cometido. La resiliencia cibernética significa que una organización puede recuperar sus datos y reanudar las operaciones habituales rápidamente después de un ataque, además de limitar el impacto financiero y operativo. Un paso clave para mejor la resiliencia es aislar los datos críticos en bóvedas, que se segregan de las redes. Esto puede resultar un desafío en los entornos complejos de múltiples nubes que deben administrar la mayoría de las organizaciones actuales. Soluciones como los servicios gestionados de recuperación cibernética pueden encargarse de las bóvedas de datos en nombre de sus clientes para reducir los costos y la carga de trabajo del equipo de TI. Asimismo, si una organización prefiere administrar por su cuenta las operaciones de protección y recuperación de datos, existe una variedad de productos y dispositivos especialmente diseñados para este propósito. Desarrollo de una cultura de ciberseguridad Como base para todas estas importantes herramientas de ciberseguridad, también es necesario que mejore la concientización y la responsabilidad de toda la organización con respecto a

Evitar mensajes de publicidad – Conozca algunas medidas legales

Para evitar mensajes de publicidad, una de las principales alternativas que tienen los usuarios, y que además es gratis, es inscribir su número en el Registro de Números Excluidos. Aunque por el celular y debido a las redes sociales muchas veces la vida privada parece pública, recibir mensajes de publicidad no solicitada (al celular o correo electrónico), se ha convertido en una de las acciones más molestas en la actualidad. Promociones de productos, invitaciones a participar en proyectos o hasta mensajes proselitistas de candidatos en épocas electorales, a veces llenan las bandejas de entrada y la paciencia de los usuarios, pues sienten que han sido invadidos y más que interés por el mensaje generan rechazo. En los últimos años se han presentado múltiples quejas a la Superintendencia de Industria y Comercio (SIC) porque se consideran violatorias a la privacidad y a la Ley 1581 de 2012, que trata sobre el Habeas Data, pero al mismo tiempo esta entidad aseguró que no existe una manera de como filtrar la información directa respecto a las quejas, por lo que estos temas son tratados a través de la prospección comercial. Lea también: Policía no puede acceder a circuitos de seguridad por “prevención”, dice Corte Constitucional El registro de denuncias relacionadas con mensajes de publicidad molestos y no autorizados En lo corrido del 2022, se han presentado bajo la categoría de prospección comercial, en la Delegatura para la Protección de Datos Personales, un total de 28 quejas y 108 en el año 2021. De esas 136 quejas los operadores con más reclamos son Comunicación Celular Comcel, con 75; Colombia Telecomunicaciones con 20 y Colombia Móvil 23. ¿Cuáles son las alternativas? Para evitar estos mensajes masivos que a diario se envían a las cuentas y números registrados hay varias alternativas, una de ellas y tal vez la más obvia y menos usada sería leer muy bien los términos y condiciones que llena el usuario, pues en ocasiones, por el afán, aprueba que le envíen información y publicidad que, luego, termina siendo abrumadora. La normatividad presenta una respuesta clara, pues la Comisión de Regulación de Comunicaciones, en su resolución 445 de 2014, actualizó la forma de trabajo de las empresas que venden mensajes de forma masiva y, además, recalcó algunos derechos que tienen los usuarios. La resolución al respecto plantea en las modificaciones en el Artículo 14 que: “Los usuarios tienen derecho a solicitar en cualquier momento la exclusión, rectificación, confidencialidad o actualización de sus datos de la totalidad de las bases de datos de los proveedores de redes y servicios de comunicaciones utilizadas para enviar mensajes cortos de texto -SMS-, mensajes multimedia -MMS-, y/o mensajes a través de USSD, con fines comerciales y/o publicitarios, para lo cual los proveedores deberán proceder de forma inmediata. Los usuarios podrán inscribir ante la CRC de forma gratuita su número de abonado móvil en el Registro de Números Excluidos -RNE- con el propósito de »evitar la recepción de mensajes cortos de texto -SMS- y/o mensajes multimedia -MMS-, con fines comerciales y/o publicitarios”. Lea también: Ciberseguridad personal: 10 consejos para cuidar su huella digital ¿Mal necesario? Para empresas grandes o pequeñas, el mundo digital ofrece la posibilidad de entrar directamente en contacto con sus clientes y potenciales usuarios. Los mensajes de texto se han convertido en una línea de mercadeo útil, en la cual se puede enviar más de un millón de mensajes por hora, seguimiento de aperturas de link o chatbots para múltiples redes sociales. Por ello, y ante el tema de los mensajes no deseados, es importante aclarar que para presentar la reclamación es necesario haber surtido previamente todos los trámites ante el responsable del tratamiento de datos personales, es decir, la empresa que le está enviando los mensajes de texto. Durante la investigación, si la SIC encuentra que efectivamente se presentó una infracción, puede imponer sanciones hasta por 2.000 salarios mínimos mensuales legales vigentes, suspensiones, e incluso el cierre inmediato y definitivo de la operación que involucre el tratamiento de datos sensibles. Antecedentes En la Superintendencia de Industria y Comercio (SIC), en 2020 se presentaron más de 14.577 quejas por publicidad por medio de mensajes de texto, una cifra superior a la de 13.615 que se presentaron en 2019. De estas, 70,9% fueron por falta de autorización, una de las infracciones contempladas en la Ley 1581 de 2012, conocida comúnmente como ley de habeas data. En el segundo trimestre de ese año se intercambiaron 651 millones de sms otra cifra que va en alza. FUENTE: Rudas Estrada, Cristina. »Conozca algunas medidas legales con las que puede evitar mensajes de publicidad» Asuntoslegales.com.co. 28/11/2022. (https://www.asuntoslegales.com.co/actualidad/conozca-algunas-medidas-legales-con-las-que-puede-evitar-mensajes-de-publicidad-3496952).

7 conceptos de ciberseguridad que debes saber para minimizar riesgos en la red

Contraseñas, Cookies, Malware y Phishing son algunos de los elementos clave a la hora de tener una vida digital saludable y evitar riesgos en la red Hoy en día el mundo digital cobra protagonismo en nuestras actividades cotidianas, los ciberespacios están presentes en lugares de trabajo, estudio, comerciales y servicios. Existe la posibilidad de realizar trámites con solo un clic y cada vez que ingresamos a internet necesitamos tener a disposición nuestros datos personales para navegar en diferentes plataformas digitales. Asimismo, nuestra información muchas veces queda expuesta en la nube. Datos que pueden ser utilizados por quién tenga acceso a la big data. Quedan almacenados y permiten no solo conocer de mejor manera a los usuarios, sino usarlos para ofrecer productos y publicidad. Podría interesarle: Las cinco principales tendencias de ciberseguridad para 2023 Evitar los riesgos en la red Cristián Salgado, director Legal de Claro, indica que “el contar con buenas prácticas es clave para que las personas tengan la certeza de que sus datos no serán vulnerados. Desde la mirada de los consumidores, ellos deben hacer un uso consciente e informado de las diversas plataformas, de manera de ser los primeros en proteger su información personal”. Para tener una vida digital saludable te mostramos lo que debes tener en cuenta para cuidar tus datos personales online. Contraseñas Uno de los errores más comunes es la utilización la misma password para todas las plataformas, ya sea en redes sociales, correo electrónico, bancos o portales comerciales. Al respecto, es recomendable crear claves distintas para cada sitio, con números y letras en mayúscula, además de símbolos, sin incluir datos bancarios, de teléfono o fechas de nacimiento. Es aconsejable cambiarlas periódicamente y no guardarlas en un teléfono, PC o escritas. QR Los códigos QR (Quick Response o Respuesta Rápida en su traducción) se integraron a nuestra cotidianidad con la pandemia como gran propulsor. Se trata de módulos cuadrados con una etiqueta óptica que al escanear con un dispositivo móvil direccionan a sitios web. Sin embargo, esto también significa riesgos si se hace incorrectamente, puede llevar a robos de información o dinero. Para eso, es importante ser muy cuidadosos de no escanear códigos que se encuentren en cualquier lugar o se vean alterados. Cookies Son pequeños archivos digitales en formato de texto, que los sitios web que visitas envían al navegador. Su uso puede tener aspectos positivos, como facilitar la navegación en ciertas páginas, recordar tu nombre de usuario y verificarlo o permitir navegar sin perder la información. Pero, por otra parte, alcanzan a obtener información como direcciones, contraseñas, preferencias, historiales, entre otros, que resultan en la composición de tu perfil, facilitando a los sitios web entregar publicidad relacionada y ajustada a tus gustos y necesidades, pero que si no se controla, puede terminar en malas prácticas. Para tener en cuenta la próxima vez que aceptas esta función. Firewall Su significado en inglés es cortafuegos, un sistema diseñado para proteger información privada, funciona como paredes que se instalan entre tu equipo y la red, con el fin de proteger tus dispositivos de los accesos de malwares y virus. Estos sirven tanto para resguardar equipos locales como para nubes. Supervisa el tráfico entrante y saliente y decide si permite o bloquea en función de un conjunto definido de reglas de seguridad. Malware El concepto Malware se refiere a todo tipo de software malicioso cuyo fin sea instalarse en tu computador o dispositivo móvil para robar tu información. En él pueden estar los conocidos virus y puede usar distintos medios como son dispositivos USB, links falsos, QR, botones en la web, entre otros. Para evitar este tipo de ataques o infecciones, es necesario instalar antimalwares o antivirus, que permiten identificar, atacar y eliminar intrusos ya instalados en tus sistemas y equipos. Phishing Phishing es un sistema utilizado por ciberdelincuentes con el que intentan suplantar sitios web, mensajes de texto, correos electrónicos, llamadas de instituciones, empresas o cercanos, con la intención de obtener información valiosa y útil para robar. Para evitar caer en esto es clave prestar atención a los remitentes, el nombre del dominio, solicitudes extrañas de tus datos personales o urgencias de supuestos cercanos y siempre validar al emisor. VPN La Red Privada Virtual, permite ocultar la dirección IP, que es un código que identifica tu equipo. Con esto, se protege el dispositivo y los datos personales o sensibles que hay en él, como tu identidad, tráfico, ubicación, entre otros. FUENTE: Sius Hidalgo, Javiera. »7 conceptos de ciberseguridad que debes saber para minimizar riesgos en la red» Latercera.com. 17/11/2022. (https://www.latercera.com/servicios/noticia/7-conceptos-de-ciberseguridad-que-debes-saber-para-minimizar-riesgos-en-la-red/XND5KHC5LNHLBN32RJZL4ZORL4/).

Las cinco principales tendencias de ciberseguridad para 2023

A medida que han proliferado los ataques y han aumentado las posibles sanciones, la ciberseguridad se ha convertido en una prioridad en todos los niveles de la organización. Por eso, decidimos repasar las cinco principales tendencias de ciberseguridad para 2023. En los últimos años hemos visto cómo el tema de la ciberseguridad ha pasado del departamento de TI a toda la sala de juntas. A medida que han proliferado los ataques y han aumentado las posibles sanciones, tanto normativas como en términos de pérdida de confianza de los clientes, se ha convertido en una prioridad en todos los niveles de la organización. A menudo pensamos en la ciberseguridad como una batalla continua entre hackers y delincuentes y expertos en seguridad, que se intensifica constantemente debido a los constantes avances tecnológicos. Sin embargo, es probable que surjan amenazas debido a redes mal protegidas que dejan datos confidenciales expuestos accidentalmente o empleados desprevenidos o indiscretos que usan dispositivos no seguros mientras trabajan desde casa. Podría interesarle: Ciberseguridad personal: 10 consejos para cuidar su huella digital El cambio hacia una cultura de trabajo en casa y a distancia que comenzó durante la pandemia del Covid-19 y que ha persistido en muchas organizaciones, así como la propagación del internet de las cosas (IoT) en todos los ámbitos de la empresa y la sociedad, significa que nunca ha habido más oportunidades para que la seguridad laxa cause dolores de cabeza y gastos. Por ello, la ciberseguridad es una prioridad en la agenda de todo el mundo de cara al próximo año, así que a continuación veremos algunas de las tendencias de ciberseguridad para 2023: Internet de las cosas y seguridad en la nube Cuantos más dispositivos conectamos entre sí y en red, más puertas y ventanas potenciales existen para que los atacantes puedan utilizar para entrar y acceder a nuestros datos. Y en 2023, según predicen diferentes analistas, habrá 43.000 millones de dispositivos conectados al IoT en el mundo. Los dispositivos IoT –que van desde los dispositivos portátiles inteligentes hasta los electrodomésticos, los coches, los sistemas de alarma de los edificios y la maquinaria industrial– han demostrado ser a menudo un problema para los responsables de la ciberseguridad. Esto se debe a que, como a menudo no se utilizan directamente para almacenar datos sensibles, los fabricantes no siempre se han centrado en mantenerlos seguros con parches y actualizaciones de seguridad frecuentes. Esto ha cambiado recientemente. Hoy en día, por ejemplo, es menos probable encontrar un dispositivo que se envíe con una contraseña o un PIN por defecto que no requiera que el usuario establezca el suyo propio, como ocurría con frecuencia en el pasado. En 2023, deberían entrar en vigor una serie de iniciativas gubernamentales en todo el mundo diseñadas para aumentar la seguridad de los dispositivos conectados, así como de los sistemas en la nube y las redes que los unen. Esto incluye un sistema de etiquetado para los dispositivos IoT que se pondrá en marcha en los Estados Unidos para proporcionar a los consumidores información sobre las posibles amenazas a la seguridad que plantean los dispositivos que llevan a sus hogares. Lea también: Ransomware y phishing, los nuevos riesgos de ciberseguridad La ciberseguridad desde el hogar se convierte en una prioridad para las empresas Recientemente, una prioridad en materia de ciberseguridad para muchas organizaciones ha sido asegurar los millones de dispositivos en todo el mundo que se utilizan para el trabajo en casa y a distancia desde el comienzo de la pandemia. Antes de la pandemia, cuando todos trabajábamos en la oficina, era bastante sencillo para los agentes de seguridad, probablemente ubicados en los departamentos de TI, comprobar y actualizar regularmente los ordenadores portátiles y los teléfonos inteligentes de la empresa. En 2023, cuando los trabajadores son más propensos que nunca a utilizar dispositivos personales para conectarse de forma remota a las redes de trabajo, ha surgido un nuevo conjunto de desafíos que configura al trabajo remoto como una de las principales tendencias de ciberseguridad. Conectarse a las redes con dispositivos no seguros puede llevar a los empleados a ser víctimas involuntarias de ataques de phishing, en los que los atacantes engañan a los usuarios para que divulguen sus contraseñas. Con un mayor número de personas empleadas a distancia, es cada vez más probable que nos encontremos trabajando en equipos en los que no nos conocemos tan bien y corremos el riesgo de caer en estafas de suplantación de identidad. También permite los ataques de ransomware, en los que se inyecta software en las redes que borra datos valiosos a menos que los usuarios paguen un rescate a los atacantes. Para usted: ¿Cómo funciona el Hacking Ético y por qué es importante? Los atacantes internacionales patrocinados por el Estado se dirigen tanto a las empresas como a los gobiernos Los estados-nación participan con frecuencia en el ciberespionaje y el sabotaje en un intento de socavar gobiernos hostiles o competidores o de acceder a secretos. Sin embargo, hoy en día, es cada vez más probable que las empresas y las organizaciones no gubernamentales (ONG) se encuentren en el punto de mira de los agentes estatales. Desde el ataque del ransomware WannaCry de 2017, que se cree que fue perpetrado por hackers afiliados al gobierno de Corea del Norte, se han producido cientos de miles de ataques a servidores de todo el mundo que las agencias de seguridad creen que pueden ser rastreados hasta gobiernos extranjeros. En 2023, más de setenta países van a celebrar elecciones gubernamentales, acontecimientos que suelen ser objeto de ataques por parte de intereses extranjeros hostiles. Además de la piratería informática y los ciberataques a las infraestructuras, estos ataques adoptarán la forma de campañas de desinformación en las redes sociales. A menudo se trata de influir en los resultados a favor de los partidos políticos cuyas victorias beneficiarían al gobierno del Estado hostil. La inteligencia artificial (IA) desempeña un papel cada vez más destacado en la ciberseguridad Como el número de intentos de ciberataque ha crecido rápidamente, cada vez es más difícil para los expertos en ciberseguridad humana reaccionar ante todos ellos y predecir dónde se producirán los próximos ataques más peligrosos. Aquí es donde entra en juego la IA. Según IBM, las empresas que utilizan la IA y

7 riesgos online para los niños

Con el auge del e-learning, amenazas como el ciberacoso, phishing, catfishing o zoom bombing, son solo algunos de los riesgos online para los niños, y a los que debemos estar alerta cuando se encuentren solos frente a las pantallas. La plataforma online de enseñanza de inglés, Novakid, indica las claves para descifrarlos. Novakid, la plataforma online de enseñanza de inglés para niños, identifica los riesgos online para los niños y qué medidas deben adoptar los padres y madres para minimizarlos. Nadie pone en duda la importancia de enseñar a los pequeños cómo comportarse dentro y fuera de la escuela, sin embargo, en la nueva sociedad digitalizada, hay que extremar las precauciones en la vida online y aprender a sortear los posibles peligros que conlleva. Mientras que al inicio de la digitalización la red se asociaba únicamente con el entretenimiento, hoy en día existe un amplio abanico de posibilidades educacionales online. Durante la pasada pandemia se dieron los motivos necesarios para desarrollar la educación en línea dejando a la sociedad actual en una situación crítica en cuestiones de ciberseguridad. Podría interesarle: Millonaria multa a Instagram por violar la privacidad de los niños Aun así, lo que sí continúa estando en manos de los progenitores es reducir los riesgos. La directora de contenido educativo de la escuela de inglés en línea Novakid y experta en educación, investiga los riesgos y aconseja a los padres cómo transmitirlos a los niños. Aquí los enlistamos: 1, Ciberacoso Actualmente, alrededor del 35% de los niños sufren de ciberacoso. Normalmente suele empezar con bromas que poco a poco se convierten en un problema mayor y una carga para el niño. El ciberacoso causa grandes problemas de autoestima que suelen generar un cambio en el comportamiento del pequeño. Este estará más malhumorado, irritable, ansioso o deprimido. Como medida preventiva, es importante advertir a los niños que todo aquello que publiquen en la red se quedará allí permanentemente. Hay que hacerles entender que Internet tiene memoria y que deben pensarlo dos veces antes de publicar cualquier foto o video, que cuantas menos fotos publiquen de sí mismos mejor. 2) Contenido no deseado Probablemente este sea el riesgo online para los niños más frecuente. Ya sea por curiosidad o por accidente, los menores empiezan a consumir imágenes de violencia y sexo a una edad muy temprana. En el caso que las conversaciones con los hijos, dentro de un entorno de confianza no saquen sus frutos, los padres deberán aprender a filtrar el acceso digital. Los nuevos móviles y tabletas, vienen equipados con la función de control parental que permite restringir el acceso a Internet. Además de esta función, existen muchas aplicaciones con controles de edad que restringen el contenido inapropiado a los niños. 3) Acceso de los ciberdelincuentes a información privada En un principio parece correcto si un niño publica una foto al salir de la escuela, sin embargo, es posible que inconscientemente tenga la geolocalización activada y dé a entender que sus padres no están en casa. Así, gracias a estas pistas, el perfil del niño puede convertirse en un arma para los ciberdelincuentes. Estos pueden averiguar perfectamente dónde vive el niño y qué rutas suele hacer, de modo que los peligros son inminentes, ya sean robando en la casa cuando la familia no está o secuestrando al niño. Es importante explicar al hijo que ha de tener mucho cuidado con el contenido que sube a redes. Si puede ser, hay que asegurarse de que su cuenta es privada y controlar sus seguidores, además de tener cuidado con la información personal que publica. 4) Phishing El phishing o la suplantación de identidad, se trata de un tipo de fraude en el que los internautas se apropian de los datos confidenciales de las cuentas personales y manipulan las contraseñas con tal de bloquear el acceso a sus propietarios. Desafortunadamente, las víctimas más recurrentes suelen ser los niños, ya que es el público más inocente y propenso a ser engañado. Hay que explicar a los hijos que no deben acceder a los emails que les mandan por correo o mensajes, especialmente si no los esperaban. Incluso si el mensaje es de sus amigos, pero requiere que introduzcan la contraseña, deben alarmarse y avisar a los padres. No solo eso, sino que además sería apropiado instalar un antivirus en todos los dispositivos digitales del hogar. 5) Catfishing Este término hace referencia a una actividad engañosa en la que un usuario se crea un perfil falso con el objetivo de estafar o abusar de alguna víctima, que en este último caso también podría denominarse ciber grooming (engaño pederasta). El 43% de los niños hablan con desconocidos online. Pero, ¿Quién está realmente al otro lado de la pantalla? ¿Cómo puede uno fiarse de lo que dice? Se llevaron a cabo varias investigaciones cuando, en cuestión de una hora, varios niños empezaron a confiar excesivamente en un interlocutor desconocido hasta el punto de aceptar quedar a solas con él, sin presencia de los padres. Además, es común que los ciberdelincuentes pidan fotos íntimas a los niños con tal de chantajearlos más adelante («págame o se las enseñaré a tus padres y amigos»). Con tal de evitar este riesgo, la herramienta principal es la relación de confianza entre padres e hijos. Es importante que el niño se sienta cómodo hablando de nuevos amigos en casa para evitar encuentros misteriosos. 6) Zoom bombing Muchos recordarán cuando, durante la pandemia, se hacían las clases online mediante videollamada y, de un momento a otro, en medio de la clase, aparecían imágenes de contenido sensible. Los hackers lograron salirse con la suya hasta tal punto que se le denominó Zoom Bombing a raíz del programa Zoom. Hoy en día, la enseñanza online ya ha alcanzado cierto nivel y estos problemas suceden cada vez con menor frecuencia. Aun así, para asegurarse de que un niño o niña no se exponga a contenido inapropiado durante la clase, es preferible usar plataformas educacionales conocidas. Asimismo, las escuelas en red deben tener un sistema de encriptado de datos confiable, con el que

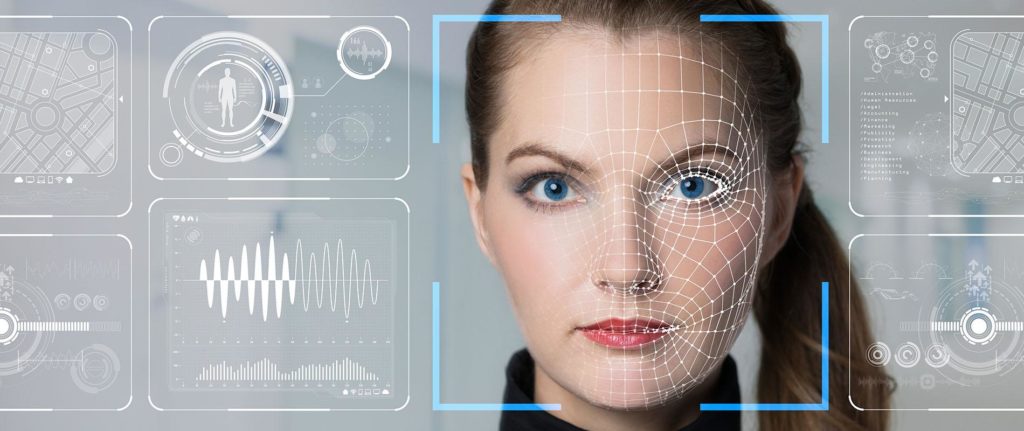

Biometría aplicada a la ciberseguridad

La biometría aplicada a la ciberseguridad ya es un hecho cotidiano en la vida de cualquier usuario. Cuando desbloqueas tu smartphone con la huella dactilar o el reconocimiento facial, estás utilizando esta tecnología que está a caballo entre lo biotech y lo digital. Si se aplica correctamente y con respeto hacia los datos que maneja, no solo ayuda a garantizar la autenticación de los usuarios a la hora de acceder a sitios tan sensibles como informes médicos, cuentas bancarias o el pago de la matrícula de un estudio superior. También ayudará a prevenir algunos de los ciberataques más habituales entre empresas y personas: el phishing. Porque, como cada persona es única, no hay ingeniería social capaz de suplantar nuestros datos biométricos. Cada uno tiene los suyos, que son personales e intransferibles, del mismo modo en que nuestro ADN no se puede falsificar. El caso Google Google es uno de los últimos en sumarse a esta tendencia claramente al alza. El gigante tecnológico ha anunciado recientemente que está testando esta tecnología en Android y Chrome. El motivo, dice la compañía, es reforzar la ciberseguridad del usuario eliminando el factor humano a la hora de crear contraseñas. No vamos a dudar de que esta sea la intención final de Google. Pero a nadie se le escapa que, si esta apuesta no fuera económicamente rentable, seguramente no estaríamos hablando ahora mismo de esta noticia. Podría interesarle: Ciberseguridad personal: 10 consejos para cuidar su huella digital En definitiva, Google se ha percatado de que el uso de la biometría aplicada a la ciberseguridad es un nicho de mercado con un presente más que interesante y un futuro enorme y poderoso, con un crecimiento que se adivina exponencial. Según diversos estudios, el mercado de las tecnologías biométricas moverá más de 55.400 millones de dólares en el año 2027 empujado por la rapidez y la facilidad de uso de las mismas en actos tan cotidianos como los pagos online. El reconocimiento facial, de la voz o de la huella digital son las formas más comunes en las que se aplica la biometría, pero con el tiempo surgirán nuevos métodos apoyados en la inteligencia artificial. De ahí que el ascenso y la proyección de este sector sea tan claramente exponencial. La biometría aplicada a la ciberseguridad puede ser una solución a muchos problemas de ciberseguridad El creciente número de ciberataques contra infraestructuras clave y sectores estratégicos ha aumentado la demanda de soluciones más eficaces, sobre todo con la nueva normalidad impuesta a raíz de la pandemia, en la que las gestiones telemáticas han ganado claramente la partida a la presencialidad. La biometría aplicada a la ciberseguridad tiene multitud de utilidades prácticas que pueden ayudarnos a que nuestra vida diaria sea más fácil y nuestro uso de la tecnología mucho más segura. Y todo ello sin perjuicio alguno de nuestra intimidad, gracias a un tratamiento respetuoso de los datos del usuario, porque el big-data, la inteligencia artificial y las nuevas tecnologías digitales no tienen por qué suponer una merma de los derechos del usuario, sino al contrario. Un impacto directo a distintos sectores Son muchos los sectores que pueden verse beneficiados por el uso de la biometría, tanto a nivel de empresas como a nivel de los usuarios. El financiero, uno de los que más recurrirán a esta tecnología, tendrá transacciones más seguras. La gestión pública mejorará la seguridad de sus trámites telemáticos, incluso en momentos tan sensibles como un proceso electoral. En la educación también se protegerán mejor los datos vinculados a pagos o documentos. En el ámbito de la salud, los pacientes y los médicos verán sus datos, historiales y maquinarias más protegidos. Las aseguradoras ganarán tiempo y seguridad a la hora de confirmar y gestionar siniestros. El comercio minorista se verá beneficiado en la gestión del comercio electrónico. Y otro sector que también podríamos nombrar en esta lista es el de la fabricación, donde una automatización cada vez mayor de los procesos exige nuevas y mejores soluciones. Lea también: ¿Qué es la ciberresiliencia y por qué representa una nueva etapa en ciberseguridad? Camino por delante Ya hemos visto las buenas perspectivas que tiene por delante el sector con algunas cifras y sectores donde el control de acceso basado en la biometría tiene numerosas e interesantes aplicaciones. Pero tan importante es el que se ofrece como el cómo se tratarán esos datos que se obtienen y que cada vez son más numerosos y delicados. Porque no es lo mismo dar acceso a, por ejemplo, nuestro historial de búsquedas para que un algoritmo nos recomiende productos en función de nuestros gustos, que dar acceso a datos que suponen nuestra más pura esencia biológica. La digitalización está tan presente en nuestro día a día, que una autenticación segura pasa por eliminar las contraseñas de acceso. Ya no son cómodas ni mucho menos seguras. Antes podían servir para proteger una cuenta de correo electrónico, pero ahora casi protegen nuestras vidas: nuestros datos personales, bancarios, fotos… Mucha información nuestra depende de una buena autenticación y hay que limitar los riesgos de que todo esto acabe en las manos equivocadas. Pero eso no quita para que todos estos datos se traten con respeto a la privacidad del usuario. Porque la digitalización no es una opción, sino un hecho que irá en aumento, hay que perfeccionar la forma protegernos de forma inteligente y cómoda. FUENTE: Rocha, Álex. »La era de la biometría» Interempresas.net. 14/11/2022. (https://www.interempresas.net/Ciberseguridad/Articulos/410004-La-era-de-la-biometria.html)