La UE lanza un nuevo marco de certificación de ciberseguridad para proteger redes y servicios públicos

La Unión Europea sigue avanzando con el objetivo de fortalecer la ciberseguridad en todos los ámbitos. Ahora ha anunciado el lanzamiento de un nuevo marco de certificación que proporcionará un reconocimiento a productos de Tecnologías de la Información y Comunicación (TIC) que cumplen con estándares de seguridad altos. Este nuevo marco de certificación tiene como objetivo principal proporcionar a los ciudadanos y a las organizaciones la confianza de que los productos TIC que utilizan en su vida diaria cumplen con los estándares de ciberseguridad más rigurosos. Esto es esencial, ya que en la actualidad muchas de nuestras rutinas dependen de la tecnología, desde la banca hasta la atención médica digitalizada. Una de las características clave de este marco de certificación es que es voluntario, lo que significa que los proveedores de TIC que deseen demostrar la seguridad de sus productos pueden someterse a un proceso de evaluación comúnmente aceptado en toda la UE. Este proceso de certificación abarca tanto el hardware como el software, incluyendo componentes tecnológicos como chips y tarjetas inteligentes. El marco de certificación se basa en el enfoque probado de los Criterios Comunes SOG-IS, que ya se utilizan en 17 Estados miembros de la UE. Proporciona dos niveles de garantía, que se basan en el nivel de riesgo asociado con el uso previsto del producto o servicio. Esto permite adaptar la certificación a la gravedad de las posibles amenazas, garantizando que los productos más proclives en lo que a seguridad se refiere sean sometidos a evaluaciones más rigurosas. La certificación complementará la Ley de Ciberresilencia e impulsará la implementación de la Directiva NIS 2 El Comisario de Mercado Interior de la UE, Thierry Breton, destacó la importancia de esta iniciativa en un contexto de amenazas cibernéticas en constante evolución: «En un panorama de amenazas a la ciberseguridad altamente dinámico, estamos avanzando a pasos agigantados para aumentar nuestra ciberresiliencia colectiva. Hoy lanzamos un nuevo marco para garantizar que los productos que utilizamos en algunos de los entornos más sensibles, como enrutadores y tarjetas de identificación, sean ciberseguros. Queremos que nuestros ciudadanos, empresas y el sector público puedan confiar en los productos en los que confían para proteger sus redes y proporcionar servicios públicos sensibles». El Comisario Breton también destacó que este nuevo marco de certificación complementará la Ley de Resiliencia Cibernética de la UE, que establece requisitos de ciberseguridad para todos los productos de hardware y software en la Unión Europea. Juhan Lepassaar, Director Ejecutivo de la Agencia de Ciberseguridad de la UE, destacó que «La adopción del primer esquema de certificación de ciberseguridad marca un hito hacia un mercado único digital de confianza de la UE y es una pieza del rompecabezas del marco de certificación de ciberseguridad de la UE que actualmente se está construyendo». Además, el nuevo marco de certificación también impulsará la implementación de la Directiva NIS2, que establece medidas para garantizar un nivel elevado y armonizado de seguridad cibernética en toda la UE. La combinación de estos los diferentes marcos legislativos y de certificación fortalecerá la ciberseguridad en toda la Unión Europea y mejorará la protección de los ciudadanos y las infraestructuras críticas. Entrada en vigor del nuevo marco de ciberseguridad de la UE El plan de certificación se publicará en el Diario Oficial de la UE en breve y entrará en vigor 20 días después de su publicación. Junto con la publicación del sistema de certificación, la Comisión Europea también presentará el primer programa de trabajo continuo de la Unión para la certificación europea de ciberseguridad. Este documento establecerá una visión estratégica y considerará áreas para futuros esquemas de certificación de ciberseguridad en función de los desarrollos legislativos y de mercado. La creación de este marco de certificación ha sido el resultado de un esfuerzo colaborativo entre la Agencia de Ciberseguridad de la Unión Europea (ENISA), expertos de la industria y representantes de los Estados miembros de la UE. Se llevaron a cabo debates técnicos y legales, así como consultas públicas para asegurar que el marco de certificación sea sólido y adecuado para las necesidades de la UE. FUENTE: Dominguez, MLuz. »La UE lanza un nuevo marco de certificación de ciberseguridad para proteger redes y servicios públicos» Bitlifemedia.com. 01/02/2024. (https://bitlifemedia.com/2024/02/la-ue-lanza-un-nuevo-marco-de-certificacion-de-ciberseguridad-para-proteger-redes-y-servicios-publicos/#google_vignette).

¿Cómo pueden las empresas mejorar la seguridad de los datos en la nube?

La encriptación o realizar copias de seguridad periódicas son algunas de las medidas para proteger el almacenamiento de datos en la nube. Y es que, según un reciente informe de la consultora Eraneos, el 49,2% de las grandes empresas españolas prevén aumentar su inversión en la nube por encima del 20% en 2024. El objetivo es proteger el almacenamiento de datos en un momento en el que las empresas están migrando cada vez más hacia el cloud. “La nube se va configurando cada vez más como el ecosistema estándar de cualquier empresa, a la vez que la cantidad de datos que se generan y gestionan no deja de aumentar exponencialmente. Por ello, es fundamental recordar la importancia de contar con las prácticas necesarias para garantizar la seguridad de los datos en la nube”, explica Laura Iglesias Hevia, Data Protection Officer de knowmad mood. Estas son algunas buenas prácticas que las empresas pueden llevar a cabo para aumentar su seguridad: Encriptación de datos La encriptación de datos permite proteger toda la información a través de la transformación de los datos sin formato a formato codificado, quedando únicamente accesibles para sistemas o personas autorizadas. Según explican desde la consultora knowmad mood, este proceso no solo debe realizarse mientras los datos estén almacenados, sino también durante su transmisión. Así, durante el proceso de migración de los datos a la nube, la información se cifra a la vez y se almacena de forma segura. Gestión de acceso y autenticación Otra medida clave tiene que ver con asegurar la limitación de acceso a los datos a través de diferentes métodos, como la autenticación biométrica o de dos factores. Y es que, mientras que las contraseñas pueden ser robadas o descifradas, procedimientos como contestar a una pregunta personal, recibir un código desde un mensaje de texto o una huella dactilar son mucho más difíciles de combatir. Lea también: ¿Cómo mejorar la protección de los datos personales de tus clientes? Por ello, hace tan solo unos meses las grandes tecnológicas Apple, Google y Microsoft se han unido bajo el estándar FIDO con el fin de comprometerse a implementar sistemas de seguridad y finalmente superar las contraseñas, que actualmente son el método de autenticación más utilizado. Copias de seguridad Las copias de seguridad son un salvavidas en caso de que ocurra un ciberataque o incluso se eliminen los datos de forma accidental. Sin embargo, antes de realizar estas copias será imprescindible, en primer lugar, realizar un inventario de todos los datos que se contienen con el fin de determinar lo críticos que son para el negocio. De este modo se pueden clasificar por nivel de accesibilidad o confidencialidad e impacto en caso de pérdida o robo. La idea principal de ejecutar este proceso es tener un registro de todos los datos para determinar así cuál será la periodicidad de las copias y su contenido. Monitorizar la nube a tiempo real La monitorización de los eventos a tiempo real permite detectar cualquier actividad sospechosa o intentos de brechas de seguridad dentro de los sistemas donde se alojan los datos. Gracias a ello, se puede responder de forma rápida y efectiva a cualquier potencial amenaza. Una forma de esta monitorización es, por ejemplo, controlar el tráfico de la red a través de los cortafuegos implementados en los sistemas, que lo analizan con el fin de detectar y bloquear cualquier tipo de tráfico no solicitado. FUENTE: Marín, Juan Antonio. »¿Cómo pueden las empresas mejorar la seguridad de los datos en la nube?» Larazon.es. 31/01/24. (https://www.larazon.es/emergente/como-pueden-empresas-mejorar-seguridad-datos-nube_2024013165ba48dbb834070001e7632b.html).

Estos son los tres ciberataques que han marcado el inicio de 2024

Con motivo del Día Internacional de la Protección de Datos, celebrado el 28 de enero, Kaspersky ha destacado la urgencia de adoptar medidas para salvaguardar la privacidad en línea. Durante 2024, hemos sido testigos de diversos ciberataques, como deepfakes, phishing e ingeniería social, que representan una amenaza para la seguridad financiera y la integridad personal de las personas. Los ciberdelincuentes continúan actualizando sus tácticas, especialmente aprovechando los avances en inteligencia artificial. No obstante, las soluciones de seguridad también evolucionan constantemente para contrarrestar estas amenazas y prevenir la propagación de estafas en línea. Lea también: Tendencias de seguridad informática en Latinoamérica en 2024 “Es muy importante mantenerse informado sobre estas tendencias y adoptar prácticas de seguridad digital. Los deepfakes pueden influir en decisiones precipitadas, como enviar dinero a un delincuente. Por ello, debemos ser proactivos a la hora de proteger nuestra identidad digital y fomentar la educación sobre nuestros datos: hablar de estas amenazas con amigos, familiares y compañeros. Entender cómo funcionan estas estafas es el primer paso para reconocerlas”, comenta Marc Rivero, Lead Security Researcher de Kaspersky. Primeros ciberataques de 2024 Durante el transcurso del año 2023, los sistemas de detección de Kaspersky identificaron una media de 411.000 archivos maliciosos diarios, representando un incremento de casi el 3% en comparación con el año anterior. En este sentido, la compañía destaca tres tipos de ataques recurrentes que requieren una atención especial: Recomendaciones de seguridad Para salvaguardar tus datos personales de posibles ciberdelincuentes, Kaspersky sugiere tomar las siguientes medidas: FUENTE: Redacción. »Estos son los tres ciberataques que han marcado el inicio de 2024» Revistabyte.es. 30/01/2024. (https://revistabyte.es/actualidad-it/ciberataques-2024/).

Atención: estos son los ciberataques para los que se debe estar preparado en 2024

Si de algo podemos estar seguros es de que nunca estaremos a salvo de las ciberamenazas. Es por eso que debemos prepararnos para los ciberataques que nos llegarán en el nuevo año, ya que los ciberdelincuentes seguirán probando nuevas estrategias, las últimas tecnologías e idearán formas más innovadoras de estafarnos. Los expertos dicen que el ciberdelito en 2024 evolucionará hacia una versión mejorada de lo que vimos el año pasado. Las diversas estafas y delitos que nos esperan en el ciberespacio este año: 1. Cibercrimen impulsado por IA Las estafas con IA están evolucionando en paralelo al avance de esta tecnología. Para estafas se utilizan imágenes y videos generados por IA, así como replicación de voz. Las llamadas que parecen ser de familiares pidiendo dinero, las estafas de phishing y las estafas de compras en línea han funcionado en el pasado. Según el informe Digital Trust Survey 2024 elaborado por PwC, el 52% de las organizaciones espera un aumento de ciberataques críticos debido al uso de la IA, por lo que necesitamos estar aún más preparados e informados. Este año veremos estafas más creativas y avanzadas impulsadas por IA. 2. Ransomware como servicio El ransomware como servicio (RaaS) es un concepto algo antiguo, pero con el aumento de ataques en los últimos años, este dominio se está convirtiendo en un actor clave en el cibercrimen. Los actores de amenazas pueden contratar los servicios de expertos en ransomware, a quienes encuentran a través de la web oscura. Los proveedores de servicios crean programas de ransomware personalizados que implementan y administran de un extremo a otro en nombre del atacante. Podría interesarle: Tendencias de seguridad informática en Latinoamérica en 2024 Según Gartner, para 2025, sólo tres de cada diez países aprobarán leyes que regulen las negociaciones y los pagos de ransomware. Esto significa que los proveedores de RaaS buscarán perfeccionar su tecnología para mantenerse al día con lo último en ciberseguridad. 3. Ataques de IoT Con 5G ocupando un lugar central en la conectividad celular, IoT se está convirtiendo cada vez más en un nombre familiar y una mayor conectividad crea más vulnerabilidades. En 2024, los dispositivos de IoT pueden incluir electrodomésticos, dispositivos de seguridad para el hogar y los edificios, dispositivos industriales, infraestructura médica y vehículos. Una superficie de ataque de IoT tiene tres componentes: el dispositivo, los canales de comunicación y el software. Un atacante puede explotar fácilmente las configuraciones predeterminadas y los componentes físicos incorrectos o defectuosos, como la memoria o el firmware, si se identifican como débiles o desactualizados. Es fundamental actualizar periódicamente el firmware de un dispositivo. Los parches de seguridad para vulnerabilidades conocidas también deben aplicarse con prontitud cada vez que el fabricante los implemente. Del mismo modo, los dispositivos IoT que se conectan entre sí crean una serie de nuevas vulnerabilidades al aumentar la superficie de ataque a través de canales de comunicación entre dispositivos. Las medidas de ciberseguridad, como la autenticación de dispositivos, el cifrado de datos y los mecanismos de seguridad de la red, como los firewalls, minimizan en gran medida las vulnerabilidades y agregan niveles adicionales de seguridad a sus dispositivos. Estos son sólo algunos de los muchos tipos de ataques de delitos cibernéticos que plantean amenazas importantes al panorama cibernético y cuestan a las empresas millones cada año. Siempre debemos estar equipados con las últimas tecnologías y conocimientos para combatir estos ataques y crear conciencia para evitar que le sucedan a otra persona. FUENTE: Simon, David. »Atención: estos son los ciberataques para los que se debe estar preparado en 2024» Revistaeyn.com. 28/01/2024. (https://www.revistaeyn.com/tecnologia-cultura-digital/atencion-estos-son-los-ciberataques-para-los-que-se-debe-estar-preparado-en-2024-HP17182151).

La protección de datos y la Ley de Inteligencia Artificial europea: el derecho al Digital Trust no esperará a 2026

La ley de Inteligencia Artificial no entrará en vigor hasta 2026, pero los usuarios de servicios digitales no esperan, los consumidores exigen asegurar los datos y los profesionales confiabilidad en las herramientas, exigen el derecho al Digital Trust. Con motivo del Día Europeo de la Protección de Datos, que se celebra el próximo 28 de enero, desde la tecnológica española Paradigma Digital han analizado la situación actual y retos que afronta la protección de datos y entre ellos han destacado el reto de la protección de datos de la IA generativa, conscientes de la importancia que tiene en la sociedad y en la economía con una legislación que, aunque de forma ágil aprobada, no entrará en vigor hasta dentro de dos años. La nueva ley europea de Inteligencia Artificial se aplicará por fases, pero no estará en vigor por completo hasta el año 2026. Es un gran avance, pero los usuarios demandan protección y seguridad, derecho al Digital Trust o confiabilidad en el uso de servicios digitales como explica Carmen Troncoso, Delegada de Protección de Datos en Paradigma Digital: “Las personas y las empresas necesitan confiar en que la IA generativa, los servicios digitales con los que interactúan en su día a día son seguros y confiables o no los utilizarán. La ley busca desarrollar un ecosistema de confianza mediante un marco jurídico que haga que la IA sea fiable y esté centrada en los valores de la UE. Se subraya la importancia de garantizar la seguridad, ética y protección de derechos fundamentales en el uso de la IA. Sin embargo, las empresas no pueden esperar hasta 2026 a que entre en vigor esta regulación, deben adelantarse e incluir algunos principios de protección de datos en el desarrollo de sus productos si quieren contar con la confianza de los usuarios”. Puntos críticos de la nueva Ley Inteligencia Artificial Desde el punto de vista de la protección de los datos personales, la ley prevé determinadas prohibiciones, al considerarlos riesgos inasumibles, mediante las que brinda una protección específica a determinados tipos de tratamientos de datos. Por ejemplo, se prohíben calificaciones sociales basadas en IA por autoridades públicas y sistemas de IA que evalúan la fiabilidad de las personas físicas en función de su comportamiento social en múltiples contextos. También se prohíbe el uso de sistemas de identificación biométrica remota en tiempo real en espacios públicos para aplicación de la ley, salvo excepciones limitadas, dando así una protección específica a este tipo de datos. Podría interesarle: Día internacional de la protección de datos Relacionado con ese sistema basado en el enfoque de riesgos, una cuestión muy relevante a tener en cuenta por las empresas es que los sistemas de alto riesgo deberán cumplir con requisitos legales sobre datos, gobernanza, documentación, transparencia, vigilancia humana, solidez, precisión y seguridad. Algunos de estos sistemas de alto riesgo son: Componentes de seguridad de productos, fines de identificación biométrica y categorización de personas, de gestión y funcionamiento de infraestructuras esenciales, de educación y formación profesional, empleo, o por parte de autoridades públicas para la gestión de servicios públicos (acceso a prestaciones, emergencias…), con fines de detección del riesgo de comisión de infracciones penales, o detección del estado emocional de una persona, ultrafalsificaciones, gestión de la migración. Con el objetivo de evitar ciertos riesgos que la propia ley reconoce, como son la opacidad, el sesgo o la autonomía parcial, y generar confianza en el usuario, las empresas de servicios digitales, en particular relacionadas con tratamientos de alto riesgo, deben tener en cuenta los siguientes aspectos: Para ello en la propia norma se referencian directrices y guías que profundizan en cada uno de estos aspectos clave. Algunos retos de la ley serán la efectiva garantía de los derechos en materia de protección de datos con carácter general, esbozado en su artículo 10 “Datos y gobernanza de datos”, así como conjugar la seguridad y los derechos humanos con el impulso a la innovación para desarrolladores europeos, aspectos sobre los que seguiremos profundizando. FUENTE: Noticia. »La protección de datos y la Ley de Inteligencia Artificial europea: el derecho al Digital Trust no esperará a 2026» Elderecho.com. 25/01/2024. (https://elderecho.com/proteccion-de-datos-y-ley-inteligencia-artificial-europea-el-derecho-al-digital-trust).

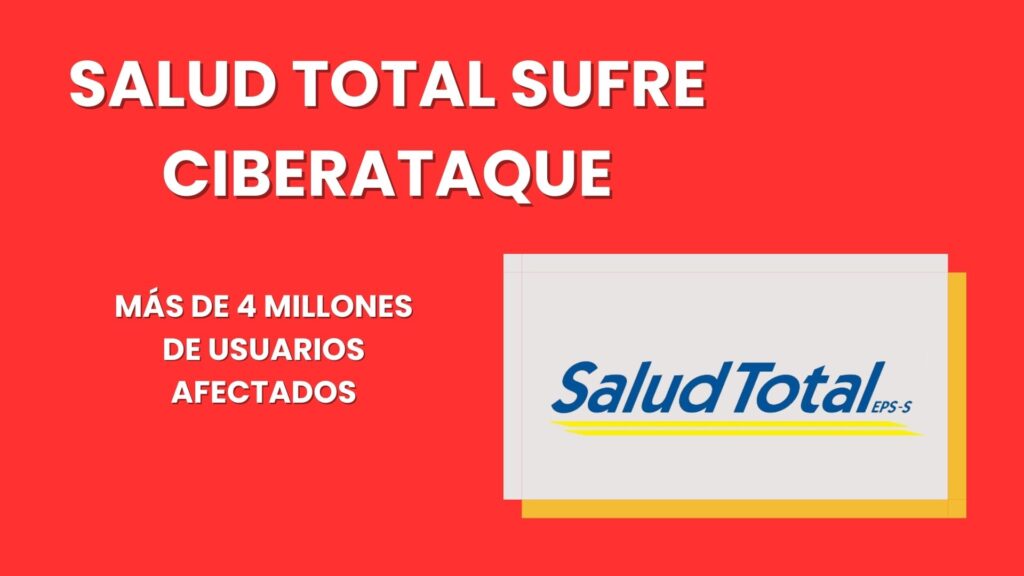

Salud Total Eps denuncia que fue víctima de un ataque cibernético que afectó su base de datos y activó plan de contingencia para usuarios

La EPS Salud Total denunció este lunes, 29 de enero, que sufrió un ataque cibernético en sus canales de atención digital, el cual ocurrió hace dos días, por lo que la información para su funcionamiento está afectada. La entidad preparó un plan de contingencia para sus clientes. Salud Total tomó medidas de urgencia para proteger los datos y poder restablecer los servicios que se han visto afectados. En un comunicado, la EPS señaló que “se procedió a aislar los servicios informáticos, así como las conexiones con los servidores físicos y virtuales, con el objetivo principal de salvaguardar la información y establecer el estado actual de los activos informáticos”. Lea también: 26.000 millones de datos filtrados, el mayor agujero de la historia: cómo saber si te afecta Entre los canales digitales que no están habilitados se encuentran: la Oficina Virtual, Punto de Atención en Casa, Aplicación Móvil, y Pablo, Asesor Virtual. Los usuarios que en este momento se han visto afectados han planteado sus inquietudes y quejas por la red social X, pues son más de 4,8 millones de afiliados a Salud Total que no han podido realizar sus trámites. ¿Qué dicen las autoridades de Salud Total sobre su plan de contingencia? A pesar de la situación que tiene Salud Total con el ataque cibernético, la entidad manifestó que la prestación de los servicios médicos y su atención se viene garantizando, como también “la entrega de medicamentos, realización de laboratorios, entre otros, a través de su red de prestación de servicios y urgencias sin afectación en la atención del usuario”. Además, la EPS confirmó que tomó acciones legales “estamos activando las acciones administrativas y penales procedentes a instancia de la Fiscalía General de la Nación y demás autoridades, de conformidad con la legislación aplicable”. En el comunicado a sus usuarios resaltaron que “la EPS viene haciendo todos los esfuerzos humanos y tecnológicos para la recuperación de la atención virtual en sus canales, agradecemos toda su confianza y comprensión, y les enviamos un mensaje de tranquilidad”. Ante la situación generada con la EPS, la Superintendencia de Salud, una vez se tuvo conocimiento de la contingencia relacionada con las fallas en la plataforma tecnológica de Salud Total, “inició un seguimiento riguroso frente a las reclamaciones y quejas relacionadas puntualmente con eventuales barreras de acceso asociadas con la falla en los sistemas de información de la EPS afectada”, dijo en una misiva. FUENTE: Redacción Nación. »Salud Total Eps denuncia que fue víctima de un ataque cibernético que afectó su base de datos y activó plan de contingencia para usuarios» Www-semana-com.cdn.ampprjecto.org. 30/01/2024. (https://www-semana com.cdn.ampproject.org/c/s/www.semana.com/amp/nacion/articulo/salud-total-eps-denuncia-que-fue-victima-de-un-ataque-cibernetico-que-afecto-su-base-de-datos-y-activo-plan-de-contingencia-para-usuarios/202411/).

26.000 millones de datos filtrados, el mayor agujero de la historia: cómo saber si te afecta

Un especialista en ciberseguridad asegura que una base de datos de 12 terabytes ha sido sustraída. La filtración afecta a usuarios de todo el mundo “La madre de todas las filtraciones”. Así es como ha definido el medio especializado Cybernews la fuga masiva de información confidencial descubierta por el especialista en ciberseguridad Bob Dyachenko. En total, se trata de una base de datos de 12 terabytes que contenía 26.000 millones de credenciales privadas. Hasta el momento, no se sabe con exactitud a quién pertenecía. No cabe duda de que una filtración de datos nunca es una buena noticia. Al fin y al cabo, existe el riesgo de que la información sea vendida o puesta a disposición de terceros con fines ilícitos. Sin embargo, Bob Dyachenko ha tratado de mantener la calma entre los lectores, asegurando que la situación no es tan grave como podría parecer en un primer momento. Lea también: Microsoft ha sufrido un ciberataque de hackers rusos. Y ha afectado a cuentas de su «equipo de liderazgo senior» Esto se debe, fundamentalmente, a que la base de datos de 12 TB que ha sido robada era una recopilación de filtraciones anteriores. Es decir, no contenía información nueva. Por tanto, si se mantienen las adecuadas medidas de seguridad en Internet, no debería suponer ningún perjuicio. En cualquier caso, Cybernews asegura que la plataforma más afectada ha sido Tencent, que ha visto sustraídos 1.500 millones de registros. Le siguen Weibo (504 millones), X/Twitter (281 millones), Wattpad (271 millones) y MySpace (260 millones). Entre las víctimas también hay usuarios de LinkedIn, Canva y Adobe, aunque en mucha menor medida. ¿Qué hacer? En primer lugar, hay que averiguar si nuestra cuenta de correo electrónico o número de teléfono ha sido filtrado. Para ello, Cybernews pone a disposición de todos los usuarios un “verificador de fugas”. Basta con introducir la dirección de email o el número de teléfono y pulsar en ‘Check now’ para averiguar en cuestión de pocos segundos si las credenciales de acceso u otros datos han sido sustraídos. Pero no solo eso. También es posible saber a qué servicios se los han robado. En caso de que en la pantalla aparezca el mensaje your data has been leaked (“sus datos han sido filtrados”), lo primero que se debe hacer es cambiar la contraseña de la cuenta en cuestión y, además, añadir un sistema de acceso de doble autenticación. También conviene asegurarse que ese mismo código no es utilizado como credencial en otra plataforma. Si se tiene en cuenta que la filtración hace referencia a 26.000 millones de registros y que la población mundial actual supera ligeramente los 8.000 millones de personas, no sería raro que muchos de nuestros lectores acaben comprobando que sus datos también se han filtrado. En este sentido, Bob Dyachenko asegura que, siempre que se hayan tomado las medidas descritas anteriormente y se mantenga el equipo protegido frente al malware, no hay nada que temer. FUENTE: Badillo, R. »26.000 millones de datos filtrados, el mayor agujero de la historia: cómo saber si te afecta» Elconfidencial.com 23/01/2024. (https://www.elconfidencial.com/tecnologia/2024-01-23/filtracion-26000-millones-de-datos_3816468/).

Tendencias de seguridad informática en Latinoamérica en 2024

Este año promete ser un periodo desafiante para la seguridad digital. A medida que la tecnología avanza, las amenazas cibernéticas también evolucionan y cada vez demandan respuestas estratégicas más complejas para proteger la integridad de datos y sistemas. Desde el Laboratorio de ESET Latinoamérica han evaluado exhaustivamente el panorama completo de la ciberseguridad en la región y han presentado las que consideran principales tendencias de seguridad informática en Latinoamérica en 2024. Impacto de la inteligencia artificial en la seguridad informática La firma especializada en software de seguridad cibernética ha resaltado la gran oportunidad para fortalecer la ciberseguridad a través de ChatGPT y otras aplicaciones que incorporan tecnologías de inteligencia artificial generativa. No obstante, pese a que la implementación de modelos de lenguaje avanzados podría mejorar la detección de ciberamenazas, también implica un riesgo: que la ciberdelincuencia se sirva de la inteligencia artificial para orquestar ataques basados en ingeniería social más sofisticados. Cibercrimen en aplicaciones de mensajería En cuanto al cibercrimen, se prevé una intensificación en la monitorización de actividades sospechosas en aplicaciones de mensajería como Telegram, expandiendo su alcance desde la Dark Web hasta plataformas de uso cotidiano. En este sentido, ante la necesidad de ajustar estrategias de seguridad para abordar el dinámico panorama del cibercrimen, el principal reto es buscar un equilibrio entre la seguridad digital y la preservación de la libertad individual. Troyanos bancarios Continuando con las tendencias de seguridad informática en Latinoamérica en 2024, se han observado cambios en la propagación y diseño de los troyanos bancarios que indican una evolución de estas amenazas. De esta manera, se prevé una mayor sofisticación en técnicas de evasión, como el uso de camuflaje y la exploración de vulnerabilidades específicas de la región. Por ello, la educación constante de los usuarios se considerará algo clave para asegurar las primeras barreras de defensa. ‘Commodity malware’ en campañas de espionaje En lo referente al commodity malware, se ha registrado un aumento significativo de campañas maliciosas que emplean esta tecnología RAT en América Latina. Ante la incesante labor de los ciberdelincuentes, las estrategias de seguridad deben evolucionar para ir más allá de identificar amenazas conocidas. De igual manera, será fundamental aunar las capacidades adaptativas de los equipos de seguridad para ampliar la visibilidad sobre comportamientos sospechosos y evitar posibles intrusiones en un sistema. Ataques a la cadena de suministro Finalmente, en las tendencias de seguridad informática en Latinoamérica en 2024 no pueden obviarse los ataques a la cadena de suministro, pues representan una creciente amenaza. Esta nueva táctica de los atacantes podría apuntar de manera más específica a eslabones críticos, interrumpiendo operaciones vitales en la región sin medidas de protección adecuadas. Podría interesarle: Consejos de ciberseguridad para smart homes Al respecto, la necesidad imperante de implementar medidas preventivas abarca toda la cadena de suministro, desde grandes corporaciones hasta proveedores más pequeños. Verificar la seguridad de los proveedores tecnológicos, especialmente en infraestructuras críticas, y consolidar la confianza en toda la cadena de suministro se vuelven pasos fundamentales para asegurar la continuidad y seguridad operativa en medio de las complejidades y riesgos asociados a estos ataques. FUENTE: Redacción. »Tendencias de seguridad informática en Latinoamérica en 2024» Segurilatam.com. 22/01/2024. (https://www.segurilatam.com/actualidad/tendencias-de-seguridad-informatica-en-latinoamerica-en-2024_20240122.html).

Consejos de ciberseguridad para smart homes

La domótica, la tecnología de las casas inteligentes (o smart homes) es cada vez más popular. Las bombillas, los asistentes y los termostatos inteligentes integrados por todo el hogar están diseñados para hacernos la vida más fácil y también para que ahorremos en la factura de la luz. Si bien el coste inicial puede ser más del cuádruple que en no conectados, a largo plazo algunos análisis apuntan a que la instalación y el mantenimiento de sistemas inteligentes también pueden ahorrar dinero a los consumidores, ya que reducen hasta un 13% las primas del seguro de hogar. Las dos caras de la moneda Más allá del equilibrio económico, los usuarios que decidan conectar su casa al Internet de las Cosas (IoT) deben tener en cuenta algunos consejos de seguridad. Porque si los dispositivos domésticos inteligentes pueden facilitar la vida, también crean la posibilidad de que tu casa sea hackeada. Al conectar a Internet dispositivos inteligentes como luces, cámaras, cerraduras de puertas y termostatos, puede estar haciéndolos visibles a cibercriminales o hackers. Así que, como con cualquier dispositivo conectado a Internet, es esencial tomar precauciones. No obstante, aplicando ciertos principios de seguridad con unas sencillas medidas puedes reducir los riesgos. Los principios de seguridad para las smart homes Lea también: Consejos para evitar que delincuentes se roben la información de sus celulares FUENTE: IOT. »Consejos de ciberseguridad para smart homes» Pandasecurity.com. 22/01/2024. (https://www.pandasecurity.com/es/mediacenter/consejos-ciberseguridad-smart-homes/).