Ataques de hackers afines a Irán afectan varios estados de EEUU

Una pequeña empresa de suministro de agua del oeste de Pensilvania fue sólo una de las múltiples organizaciones que sufrieron ataques en Estados Unidos por parte de piratas informáticos afiliados a Irán, que atacaron un dispositivo de control industrial específico porque es de fabricación israelí, señalaron autoridades estadounidenses e israelíes. “Las víctimas abarcan varios estados […]

Ciberseguridad: DevSecOps, la nueva estrategia contra los hackers en las empresas

Para avanzar en ciberseguridad y automatización, es crucial dejar atrás las técnicas tradicionales y los controles manuales que obstaculizan los procesos de desarrollo y entrega continua. Es en ese sentido que la tendencia en el mundo de la tecnología apunta a utilizar el enfoque DevSecOps, que no es más que la colaboración de tres grandes […]

Cómo los hackers burlan la ciberseguridad bancaria

Las organizaciones de servicios financieros han sufrido cada vez más ataques de ciberamenazas y es poco probable que esta trayectoria disminuya. Las empresas deben asegurarse de que disponen de las soluciones adecuadas para protegerse y defenderse a sí mismas, a sus clientes y a los sistemas financieros en los que participan. Es importante señalar que […]

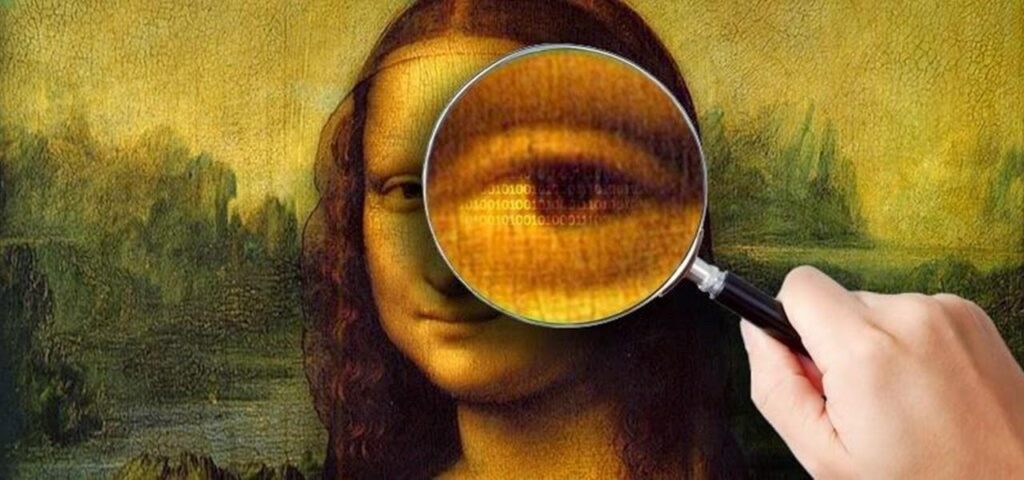

Peligro por una nueva modalidad de ciberataque que circula vía mail: ¿De qué se trata la esteganografía?

La ciberseguridad será uno de los grandes temas del año. Por eso, son cada vez más las nuevas maniobras que aparecen en la web para robar tus datos. Aquí explicaremos en qué consiste una de las más nuevas y peligrosas: esteganografía. Los ciberataques crecen exponencialmente en todo el mundo, a medida que la digitalización de […]